Zero Trust Network Access (ZTNA)

… ist ein Sicherheitskonzept und eine Technologie, die darauf abzielt, den Zugriff auf Anwendungen und Dienste sicher zu gestalten, indem sie das Zero-Trust-Modell implementiert.

Die wichtigsten Aspekte von ZTNA

>> Definition und Grundprinzipien

- Zero Trust Modell: Das Zero-Trust-Modell geht davon aus, dass kein Benutzer, Gerät oder Netzwerk von Natur aus vertrauenswürdig ist. Jeder Zugriff muss authentifiziert und autorisiert werden, unabhängig davon, ob der Zugriff innerhalb oder außerhalb des Unternehmensnetzwerks erfolgt.

- Adaptive Vertrauensmodelle: ZTNA arbeitet mit einem adaptiven Vertrauensmodell, bei dem Vertrauen niemals implizit ist und der Zugriff auf einer “Need-to-Know”-Basis gewährt wird, die durch granulare Richtlinien definiert ist.

>> Funktionsweise

- Identitätsgesteuerter Zugriff: Der Zugriff auf Anwendungen und Ressourcen wird nur nach erfolgreicher Authentifizierung und Autorisierung gewährt. Dies umfasst die Überprüfung der Identität des Benutzers sowie des Geräts.

- Mikrosegmentierung: ZTNA ermöglicht die Mikrosegmentierung des Netzwerks, wodurch der Zugriff auf spezifische Anwendungen beschränkt wird und laterale Bewegungen von Angreifern innerhalb des Netzwerks verhindert werden.

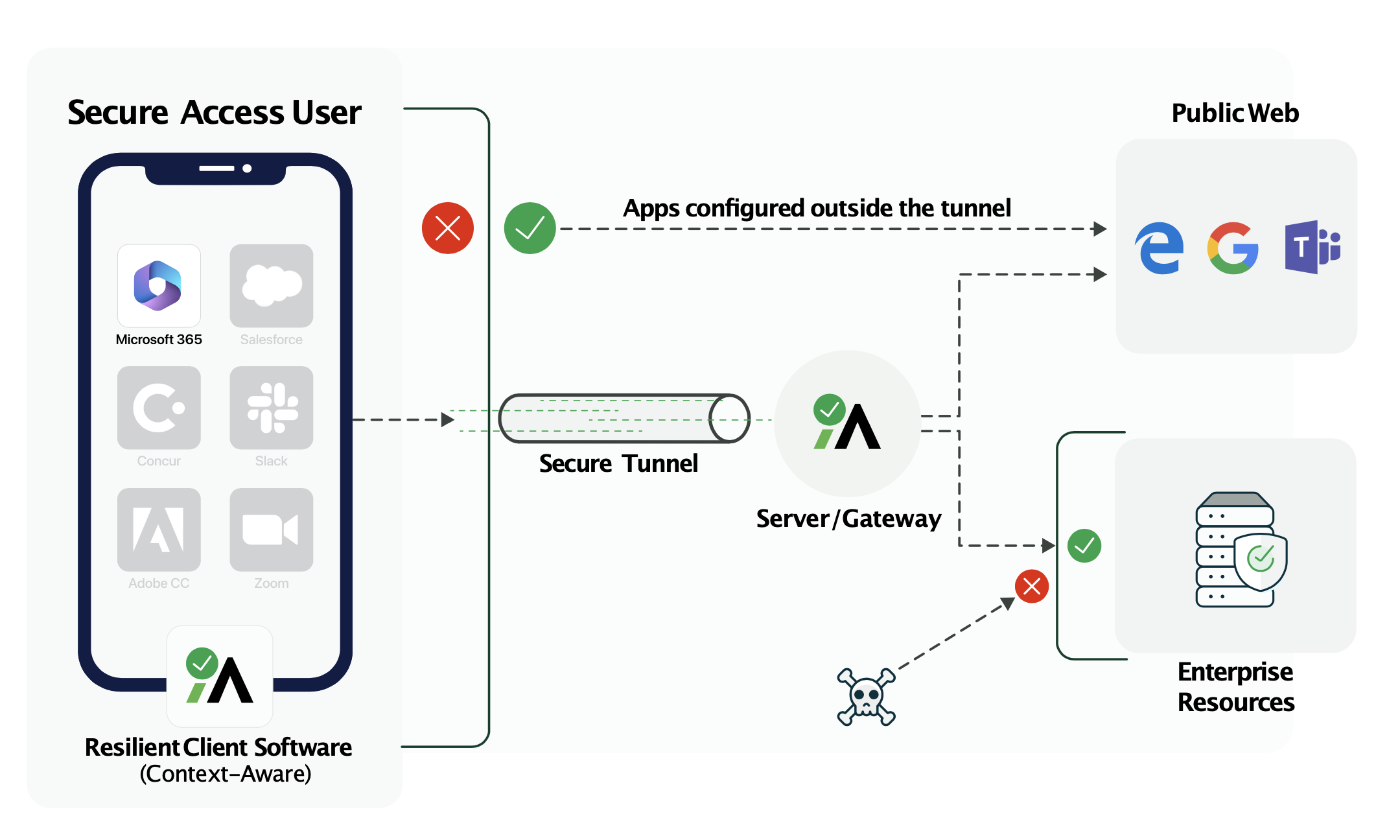

- Vermittler (Broker): Ein zentraler Vermittler (Broker) agiert zwischen dem Client und der Anwendung, um den Zugriff zu steuern und sicherzustellen, dass nur authentifizierte Benutzer Zugriff auf registrierte Dienste erhalten.

>> Vorteile

ZTNA stellt eine moderne und effektive Lösung für die Herausforderungen der IT-Sicherheit in einer zunehmend dezentralisierten und cloudbasierten Welt dar.

>> Unterschiede zu VPN

Im Gegensatz zu VPNs, die einen verschlüsselten Tunnel zwischen dem Client-Netzwerk und dem Unternehmensnetzwerk aufbauen, stellt ZTNA dedizierte Verbindungen auf Applikationsebene her. Dies bedeutet, dass Benutzer nur auf spezifische Anwendungen zugreifen können, ohne das gesamte Netzwerk zu betreten. Dies reduziert das Risiko von Sicherheitsverletzungen erheblich, da der Zugriff strikt kontrolliert und segmentiert wird.

Anwendungsfälle und Einsatzbereiche von ZTNA

- Sicherer Remote-Zugriff: ZTNA bietet eine sichere Alternative zu VPNs für den Zugriff auf Unternehmensanwendungen von entfernten Standorten aus.

- Schutz von Cloud- und Hybrid-Umgebungen: ZTNA eignet sich besonders für den sicheren Zugriff auf Anwendungen in Cloud-basierten und hybriden Umgebungen.

- Sicherer Zugriff auf Multi-Cloud-Umgebungen: ZTNA ermöglicht den sicheren Zugriff auf Anwendungen und Dienste, die in verschiedenen Cloud-Umgebungen gehostet werden.

- Bezieht sich auf den gesamten Application-Stack

- Verbindungen, Anwendungen und Komponenten müssen als Bedrohungsvektor behandelt werden

- Besonders wichtig sind Workloads in Public Clouds

- IoT- und netzwerkbasierte Gerätetechnologien haben ein enormes Gefährdungspotential für Netzwerke und Unternehmen.

- Sicherheitsteams müssen in der Lage sein, jedes Gerät und jeden Computer im Netzwerk jederzeit zu isolieren, zu sichern und zu kontrollieren.

- Eine Säule der Zero Trust Strategie ist die Datensicherheit

- Sicherung und Verwaltung der Daten

- Verschlüsselung von Daten im Ruhezustand/während der Übertragung

- Kontrolle über die sichere Ausführung von Programmen, Skripten und Prozessen sowohl auf den Endgeräten als auch in der Cloud.

Implementierung/ Wege zur Zero Trust Architektur

Agent-basierte und Service-basierte Modelle: ZTNA kann entweder durch spezielle Software auf Client-Geräten (agent-basiert) oder durch einen Service, der zwischen dem Benutzergerät und der Anwendung vermittelt (service-basiert), implementiert werden.

Standalone vs. As-a-Service: ZTNA kann entweder als eigenständige Lösung, die vom Unternehmen selbst verwaltet wird, oder als cloudbasierter Service, der von einem Anbieter bereitgestellt wird, implementiert werden.

ZTNA bietet eine moderne und sichere Methode, um den Zugriff auf Unternehmensressourcen zu steuern und zu schützen, und ist besonders gut geeignet für die Anforderungen von Unternehmen, die zunehmend auf Cloud-Dienste und Remote-Arbeit setzen.

Die 7 Schritte zur Umsetzung

Der erste Schritt besteht darin, herauszufinden, wer Zugang zu Ihren digitalen Ressourcen benötigt. Sie müssen jedoch mehr tun, als nur eine Liste der Mitarbeiter zu erstellen. Bei der Identifizierung der Benutzer müssen Sie z.B. folgendes berücksichtigen:

- Mitarbeiter

- Fremde Auftragnehmer/Lieferanten

- Dienstleistungskonten

- Robotische Prozessautomatisierungen (RPAs/Bots)

- Systemadministratoren

- Entwickler

Zero Trust verfolgt auch alle Geräte, die sich mit Ihrem Netzwerk verbinden. Die zunehmende Verwendung von Internet-of-Things-Geräten (IoT) hat die Identifizierung und Katalogisierung von Geräten zu einer größeren Herausforderung gemacht.

Bei der Erstellung des Bestandskatalogs sollten Sie Folgendes berücksichtigen:

- Workstations (Laptops/Desktops)

- Smartphones

- Tablets

- IoT-Geräte

- Switches, Router

Sobald Sie alle in Ihrem Unternehmen genutzten Anwendungen kennen, müssen Sie die für Ihren Betrieb wichtigsten Anwendungen definieren. Anhand dieser wichtigen Geschäftsprozesse können Sie Richtlinien für den Ressourcenzugriff festlegen.

Prozesse mit geringem Risiko sind oft gute Kandidaten für die erste Migrationsrunde, da ihre Verlagerung keine kritischen Ausfallzeiten verursacht.

Cloud-basierte kritische Ressourcen sind prinzipiell gute Kandidaten, da sie durch die Einrichtung von Kontrollen zum Schutz sensibler Daten und Dienste geschützt werden. Bei der Einrichtung von Kontrollen für diese Prozesse sollten Sie jedoch eine Kosten-Nutzen-Analyse durchführen, die Folgendes umfasst:

- Leistungsfähigkeit

- Benutzerfreundlichkeit

- Auswirkungen auf Arbeitsabläufe

Nachdem Sie alle Benutzer, Technologien und wichtigen Geschäftsprozesse identifiziert haben, beginnen Sie nun mit der Festlegung von Richtlinien.

Für jedes Asset oder jeden Arbeitsablauf müssen Sie Folgendes ermitteln:

- Vorgelagerte Ressourcen (Dinge, die in das aktuelle Asset einfließen, wie ID-Management, Systeme, Datenbanken)

- Nachgelagerte Ressourcen (Dinge, die aus dem aktuellen Asset herausfließen, z. B. Ereignisprotokolle)

- Entitäten (Verbindungen zum Asset, z. B. Benutzer und Dienstkonten)

Die von Ihnen gewählte Lösung sollte auf den vorangegangenen Schritten basieren, da verschiedene Tools unterschiedliche Geschäftsziele ermöglichen. Laut NIST sind die wichtigsten Fragen, die Sie sich bei der Entscheidung stellen sollten:

- Erfordert die Lösung die Installation von Komponenten auf dem Client-Asset?

- Funktioniert die Lösung auch in hybriden Umgebungen

- Bietet die Lösung die Möglichkeit, Interaktionen zu Analysezwecken zu protokollieren?

- Bietet die Lösung umfassende Unterstützung für verschiedene Anwendungen, Dienste und Protokolle?

Die Bereitstellung Ihrer Lösung sollte in mehreren Schritten erfolgen, um das Risiko einer Betriebsunterbrechung zu minimieren. In dieser ersten Phase sollte Folgendes berücksichtigt werden:

- Anfänglicher Betrieb im Beobachtungs- und Überwachungsmodus

- Sicherstellen, dass alle privilegierten Benutzerkonten Zugang haben

- Sicherstellen, dass der Zugriff auf alle privilegierten Benutzerkonten angemessen eingeschränkt ist

- Überprüfung des Zugriffs, um sicherzustellen, dass niemand mehr Zugriff hat, als er benötigt

Wie verbessert Absolute Secure Access die Sicherheit für mobile Arbeitsplätze?

Absolute Secure Access verbessert die Sicherheit für mobile Arbeitsplätze durch eine Kombination aus verschiedenen Technologien und Sicherheitsfunktionen, die speziell auf die Herausforderungen des mobilen Arbeitens zugeschnitten sind.

Bleiben Sie widerstandsfähig mit Absolute ZTNA

Bleiben Sie widerstandsfähig mit Absolute ZTNA

Bedrohungserkennung und -prävention

- Sorgen Sie mit der weltweit ersten selbstheilenden ZTNA-Lösung von Absolute für unterbrechungsfreien sicheren Zugriff, unabhängig davon, wo Ihre Mitarbeiter arbeiten.

- Der selbstheilende Secure Access-Client für Windows kann sich automatisch reparieren oder neu installieren, wenn er manipuliert oder versehentlich entfernt wurde oder aus anderen Gründen nicht mehr funktioniert.

- ZTNA-Richtlinienmaßnahmen stärken die Grundlage Ihrer Zero-Trust-Sicherheitslage, erhöhen den Schutz der Mitarbeiter und schränken die laterale Bewegung durch Ihr Netzwerk ein.

- Optional können Sie nach Malware (einschließlich Würmern, Trojanern und Spyware) suchen.

Sicherer und optimierter Fernzugriff

Sicherer Anwendungszugriff

- Anwendungen werden für nicht autorisierte Benutzer unsichtbar gemacht, sodass Ihr Unternehmen vor Eindringlingen oder risikoreichen Verbindungen geschützt ist. Kontrollieren Sie den Zugriff auf das Internet sowie auf private und öffentliche Cloud-Anwendungen auf der Grundlage von Risiko- und Compliance-Anforderungen, die mit einer Vielzahl kontextbezogener Faktoren wie Tageszeit, Benutzer, Sicherheitslage des Geräts, Geolokalisierung, Netzwerkverbindung usw. verknüpft sind.

- Kontrollieren Sie den Zugriff auf Web- und Cloud-Anwendungen risikobasiert und berücksichtigen Sie dabei Kontextfaktoren wie Tageszeit, Benutzer, Gerätesicherheitslage, Geolokalisierung, Netzwerkverbindung usw.

- Setzen Sie einheitliche Richtlinien für alle Benutzerzugriffe durch – im Büro, unterwegs und zu Hause – indem Sie die Prinzipien von Zero Trust Network Access anwenden.

- Blockieren Sie optional, dass Malware (einschließlich Zero-Day-Bedrohungen) Endpunkte und Netzwerke erreicht, indem Sie den Zugriff auf Websites über das „Remote Secure Gateway“ (Add-On) limitieren.

Durchsetzen dynamischer Richtlinien am Endpunkt

Durchsetzen dynamischer Richtlinien am Endpunkt

Für Mobilgeräte geeignet

- Dynamische ZTNA-Richtlinien werden so nah wie möglich am Endbenutzer, also am Endpunkt, durchgesetzt. Dadurch werden Engpässe eliminiert, Gerätedaten geschützt und die fortschrittlichsten Empfehlungen zur Zero Trust Architecture gemäß NIST SP 800-207 erfüllt.

- Von On-Premises in die Cloud geht nicht über Nacht. Genauso wenig wie vollständiges Zero Trust. Absolute ist der einzige Anbieter, der als Teil seiner Plattform eine erstklassige VPN- und ZTNA-Lösung anbietet, die eine schnelle oder schrittweise Einführung von ZTNA ermöglicht.

Fazit

Absolute Secure Access bietet eine umfassende Sicherheitslösung für mobile Arbeitsplätze, die durch eine Kombination aus Endgeräteschutz, flexibler Netzwerkanbindung, mehrstufiger Authentifizierung und selbstheilender Technologie die Sicherheit erheblich verbessert. Diese Funktionen stellen sicher, dass mobile Mitarbeiter sicher und effizient arbeiten können, ohne die Integrität der Unternehmensdaten zu gefährden.

![]()

Wie kann DriveLock ihr Zero Trust Konzept ergänzen?

In Zeiten der digitalen Transformation ist der Erfolg von Unternehmen stark davon abhängig, wie effektiv Menschen, Unternehmen und Dienste vor Cyberangriffen und dem Verlust wertvoller Daten geschützt werden.

DriveLock bringt Zero Trust auf den Endpoint

Die vollständig integrierte Zero Trust Plattform unterstützt verschiedene Betriebssysteme und Endgeräte und wird sowohl als Managed Security Service als auch als OnPrem-Lösung angeboten.

DriveLock vereint mehrere Sicherheitskomponenten

Data Protection

DriveLock Device Control

DriveLock Device Control

Überwachen, regeln und beschränken Sie den Zugriff auf externe Geräte und Datenfluss von und zu Wechseldatenträger

- Dokumentiert, welche Datei auf welches Medium kopiert wurde

- Verschlüsselt USB-Datenträger automatisch und sicher

- Bietet umfangreiche forensische Analyse und Reporting

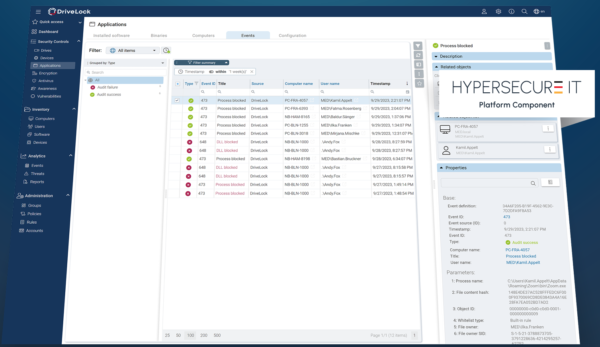

Application Control

Application Control

Sie wollen maximalen Schutz vor Cyberangriffen mit dateibasierter und dateiloser Malware sowie vor Ransomware und vor hochentwickelten, hartnäckigen Bedrohungen (APTs) und möchten verhindern, dass Insider-Aktionen oder externe Angriffe erfolgreich sind.

- Blockieren Sie die Ausführung jeder Anwendung auf Ihren Endgeräten mit Application Control von DriveLock

- Nutzung von Whitelists / Blacklists oder Kombination aus beidem; minimaler Listen-Pflegeaufwand

- Kontrolle der Ausführung von Dlls und Scripts (u.a. Zero-Day Exploits)

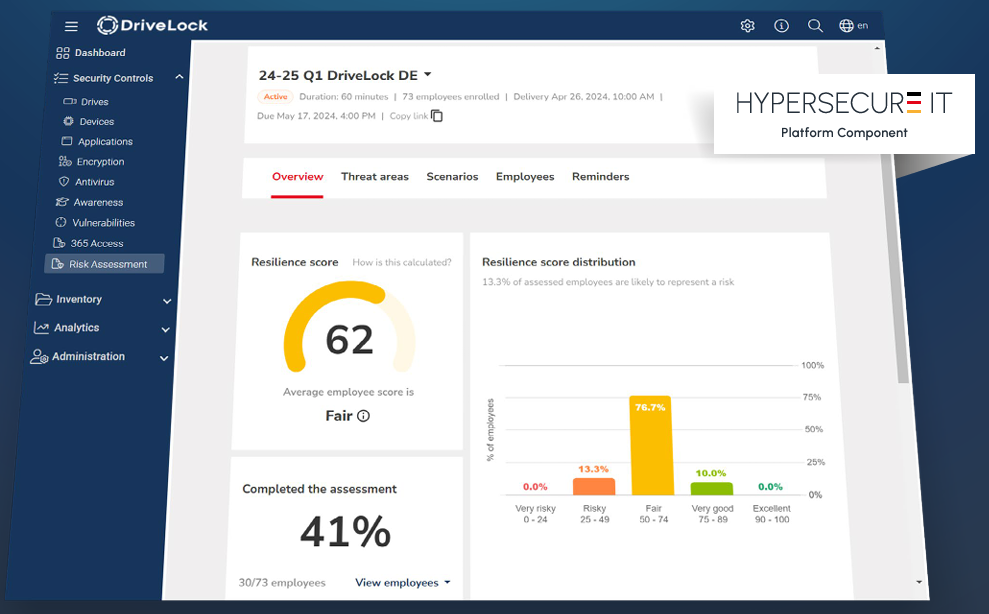

Awareness Kampagnen

Awareness Kampagnen

Verbessern Sie das Security Awareness Ihrer Mitarbeitenden durch anlassbezogene Kampagnen und Trainings.

- Flexibel einsetzbare Security Awareness Trainings, die kontinuierlich online oder offline verfügbar und komplett zentral administrierbar sind.

- Interaktive Anzeige sicherheitsrelevanter Informationen zum richtigen Zeitpunkt, z. B. beim Einstecken eines USB-Sticks.

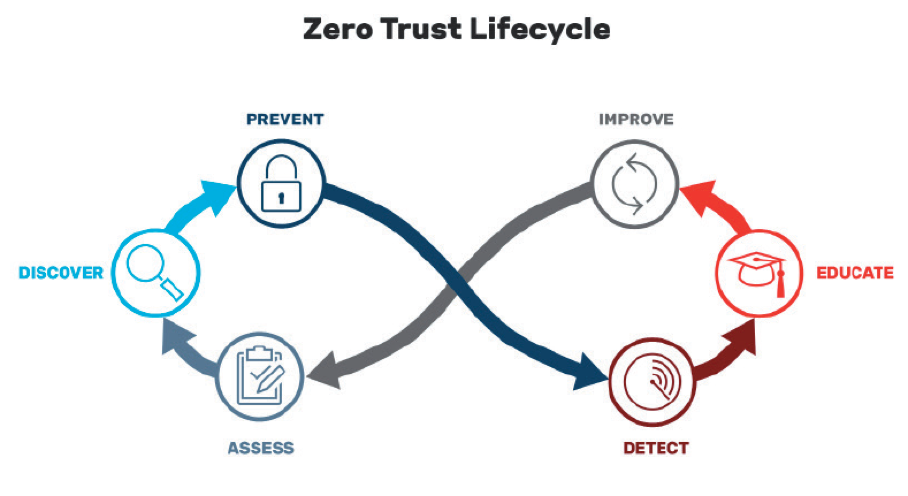

Wie bei vielen Dingen im digitalen Leben ändert sich auch die IT-Bedrohungslage rasant. Daher ist der Zero Trust-Lifecycle nie abgeschlossen und beginnt immer wieder von neuem.

Vereinbaren Sie einen kostenlosen Beratungstermin mit unserem IT-Consultant Stephan Kratzl.

Vereinbaren Sie einen kostenlosen Beratungstermin mit unserem IT-Consultant Stefan Haberland.

Weiterführende Links: