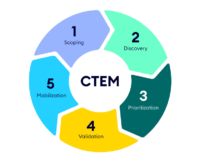

Continuous Threat Exposure Management (CTEM) beschreibt einen Ansatz in der Cybersicherheit, der auf die kontinuierliche Überwachung und Verwaltung von Bedrohungen abzielt. Dieser Ansatz betont die fortlaufende Identifikation, Bewertung und Bewältigung potenzieller Bedrohungen, anstatt sich ausschließlich auf reaktive Maßnahmen zu verlassen.

Typischerweise umfasst CTEM eine Vielzahl von Prozessen und Technologien, die darauf abzielen, die Angriffsfläche einer Organisation zu verstehen, potenzielle Schwachstellen zu identifizieren, Bedrohungen zu priorisieren und geeignete Risikominderungsmaßnahmen zu ergreifen. Dies schließt die kontinuierliche Überwachung von Netzwerken, Endpunkten, Anwendungen und Daten sowie die Nutzung von Threat Intelligence und Analysetools ein.

Typischerweise umfasst CTEM eine Vielzahl von Prozessen und Technologien, die darauf abzielen, die Angriffsfläche einer Organisation zu verstehen, potenzielle Schwachstellen zu identifizieren, Bedrohungen zu priorisieren und geeignete Risikominderungsmaßnahmen zu ergreifen. Dies schließt die kontinuierliche Überwachung von Netzwerken, Endpunkten, Anwendungen und Daten sowie die Nutzung von Threat Intelligence und Analysetools ein.

CTEM als kontinuierlicher Prozess

Mit einer kontinuierlichen Compliance durch Hersteller wie XM Cyber, IONIX, Cyberevolution und GYTPOL gelingt es, Organisationen optimal zu schützen. XM Cyber und Cyberevolution entdecken laufend neue Bedrohungen, während IONIX und GYTPOL sicherstellen, dass Organisationen sich fortlaufend anpassen, um den sich ändernden Sicherheitsstandards gerecht zu werden und Compliance zu gewährleisten.

Durch die Integration dieses Lösungen in den CTEM-Ansatz entsteht eine starke, adaptive Sicherheitsarchitektur. Diese ermöglicht sowohl die proaktive Entdeckung von Bedrohungen als auch eine agile Anpassung an neue Risiken und regulatorische Anforderungen. Entdecken Sie, wie diese Tools zusammenarbeiten, um ein unvergleichliches Maß an Sicherheit und Effizienz zu bieten, und stärken Sie die Widerstandskraft Ihrer Organisation gegen die Cyberbedrohungen von heute und morgen.

Wer profitiert Stand heute bereits von CTEM?

Jede Organisation mit einem formellen Cybersicherheitsprogramm kann von CTEM profitieren, die Einführung wird allmählich zu einem Standard. Entsprechend fand eine aktuelle Studie von Gartner mit 247 Organisationen heraus, dass bereits 29% ein CTEM-Programm implementiert hatten, während weitere 46% ihr CTEM-Programm noch entwickelten – eine CTEM „Gesamt-Durchdringungsrate“ von 75%.