CTEM

Continuous Threat Exposure Management (CTEM) ist ein Begriff, der verwendet wird, um einen Ansatz zur kontinuierlichen Überwachung und Verwaltung von Bedrohungen in der Cybersicherheit zu beschreiben. Dieser Ansatz konzentriert sich darauf, fortlaufend potenzielle Bedrohungen zu identifizieren, zu bewerten und zu bewältigen, anstatt sich ausschließlich auf reaktive Maßnahmen zu verlassen.

CTEM umfasst normalerweise eine Reihe von Prozessen und Technologien, die dazu dienen, die Angriffsfläche einer Organisation zu verstehen, potenzielle Schwachstellen zu erkennen, Bedrohungen zu priorisieren und geeignete Maßnahmen zur Risikominderung zu ergreifen. Dies kann die kontinuierliche Überwachung von Netzwerken, Endpunkten, Anwendungen und Daten sowie die Nutzung von Threat Intelligence und Analysetools umfassen.

Organisationen, die einen CTEM-Ansatz implementieren, können besser auf Bedrohungen reagieren, potenzielle Risiken proaktiv identifizieren und ihre Sicherheitsmaßnahmen entsprechend anpassen, um ihre Sicherheitslage kontinuierlich zu verbessern.

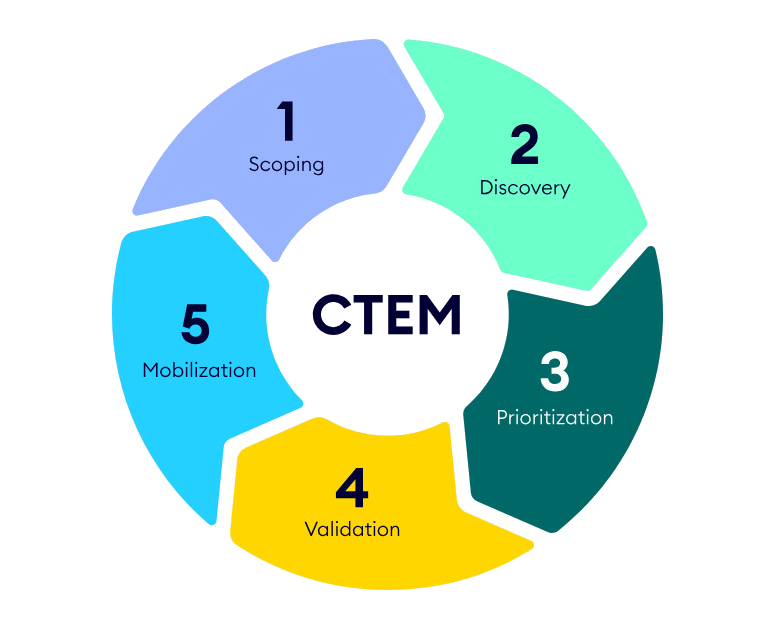

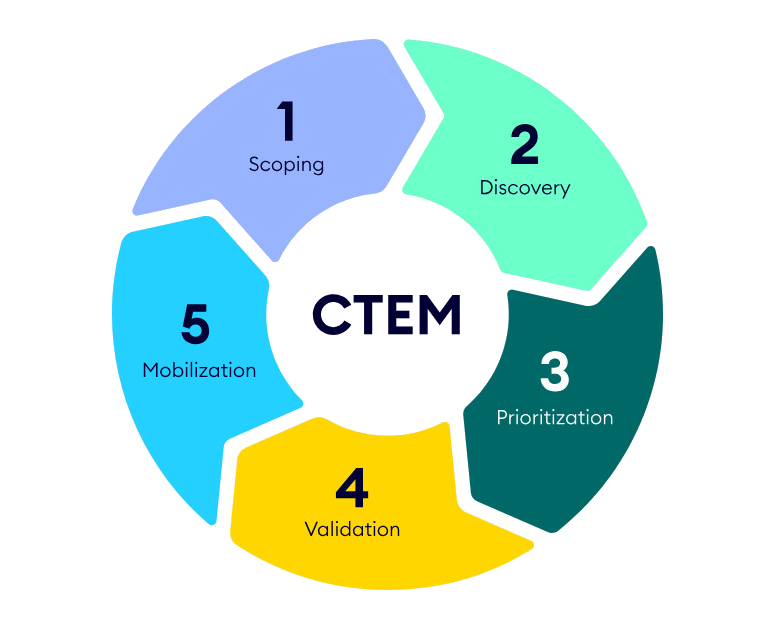

Der CTEM-Ansatz im Sicherheitsmanagement

Definition des Umfangs der zu schützenden Assets, die für die kontinuierliche Bewertung und Verwaltung von Sicherheitsbedrohungen erforderlich sind. Das Scoping legt den Rahmen fest, innerhalb dessen Sicherheitsbedrohungen identifiziert, analysiert und behandelt werden. Dafür müssen diverse Entscheidungsträger u.a. aus IT, Entwicklung, Operations und Produktmanagement mit einbezogen werden. Diese Phase ist für den Gesamterfolg von entscheidender Bedeutung, da sie den Rahmen für alle weiteren Schritte vorgibt.

Früherkennung von Bedrohungen. Die zweite Phase widmet sich der Entdeckung. Durch kontinuierliches Monitoring und Analyse von Netzwerken, Systemen und Anwendungen erkennen wir potenzielle Bedrohungen, bevor sie zu Sicherheitsvorfällen führen. Eine präventive Haltung ermöglicht es, proaktiv statt reaktiv auf Sicherheitsfragen zu reagieren.

Proaktive Risikominderung und bessere Priorisierung von Sicherheitsmaßnahmen. Nachdem Bedrohungen erkannt wurden, werden Maßnahmen priorisiert, um potenzielle Schwachstellen zu beheben, bevor sie ausgenutzt werden können. Dies hilft Ressourcen dort zu konzentrieren, wo sie den größten Einfluss auf die Sicherheit haben.

Kontinuierliche Verbesserung der Sicherheitslage. Jede vorgeschlagene Sicherheitsmaßnahme wird validiert, um ihre Wirksamkeit sicherzustellen. Dieser Schritt ist entscheidend, um das Risiko von Sicherheitsvorfällen zu minimieren und unsere Praktiken ständig an die sich ändernde Bedrohungslandschaft anzupassen.

Optimierung von Sicherheitsinvestitionen. In der Mobilisierungsphase bereiten wir Teams darauf vor, Sicherheitsstrategien umzusetzen und sicherzustellen, dass Investitionen dort getätigt werden, wo sie den größtmöglichen Nutzen bringen.

Zusammenfassend kann man sagen…

Der CTEM-Zyklus endet nicht mit der Implementierung der Maßnahmen. Durch eine ständige Überwachung und Bewertung stellen wir sicher, dass Organisationen die Anforderungen verschiedener Sicherheitsstandards und Vorschriften erfüllen, was zu einer verbesserten Compliance und einem robusten Sicherheitsnetzwerk führt.

Mit CTEM etablieren Sie nicht nur ein leistungsfähiges System zur Identifizierung und Reaktion auf Sicherheitsbedrohungen, sondern auch eine Kultur der ständigen Wachsamkeit und Verbesserung. Dieser Ansatz ist unerlässlich, um die Sicherheitslage Ihrer Organisation fortlaufend zu stärken und auf dem neuesten Stand zu halten.

Bis 2026 werden Unternehmen, die ihre Sicherheitsinvestitionen auf der Grundlage eines Programms zur Verwaltung der kontinuierlichen Gefährdung priorisieren, mit einer dreifach geringeren Wahrscheinlichkeit eine Sicherheitsverletzung erleiden.

Quelle: Gartner, How to Manage Cybersecurity Threats, Not Episodes (Link zum Artikel)

Wer profitiert Stand heute bereits von CTEM?

Jede Organisation mit einem formellen Cybersicherheitsprogramm kann von CTEM profitieren, die Einführung wird allmählich zu einem Standard. Entsprechend fand eine aktuelle Studie von Gartner mit 247 Organisationen heraus, dass bereits 29% ein CTEM-Programm implementiert hatten, während weitere 46% ihr CTEM-Programm noch entwickelten – eine CTEM „Gesamt-Durchdringungsrate“ von 75%.

Was sind die Vorteile durch CTEM?

Der CTEM-Ansatz: Vollständige Cybersicherheit mit IONIX, Cyberevolution und GYTPOL

Wie können unsere Lösungen dabei unterstützen?

Eigenanalyse/Scoping durch den Kunden, ggf. mit Unterstützung durch Professional Service Dienstleister.

IONIX identifiziert proaktiv Bedrohungspfade, während Cyberevolution durch seine innovativen Sicherheitsanalyse-Tools ergänzend tiefergehende Einblicke in das Verhalten von Netzwerkteilnehmern bietet. Beide zusammen ermöglichen eine umfassende Sicht auf die Sicherheitslandschaft.

IONIX hilft Schwachstellen zu erkennen und GYTPOL ergänzt diesen Prozess durch seine Governance- und Compliance-Plattform, die Organisationen dabei unterstützt, ihre Sicherheitsstandards zu überwachen und Richtlinienkonformität sicherzustellen. So kann die Sicherheit effektiv priorisiert und aufrechterhalten werden.

Die Validierungsphase wird durch IONIX’s kontinuierliche Bewertung der Sicherheitsmaßnahmen und Cyberevolution’s Fähigkeit zur Verfolgung von Sicherheitsfortschritten verstärkt, was sicherstellt, dass Sicherheitsstrategien so wirksam wie geplant sind.

In der Mobilisierungsphase koordiniert IONIX die Umsetzung von Sicherheitsstrategien, während GYTPOL die Einhaltung von Richtlinien und Prozessen sicherstellt. Sie sorgen für eine starke Grundlage, auf der Teams aufbauen und Maßnahmen gegen Bedrohungen durchführen können.

CTEM als kontinuierlicher Prozess

Kontinuierliche Compliance mit IONIX, Cyberevolution und GYTPOL. Cyberevolution deckt fortlaufend neue Bedrohungen auf, während IONIX und GYTPOL garantieren, dass Organisationen sich ständig weiterentwickeln, um den wechselnden Sicherheitsstandards gerecht zu werden und Compliance zu gewährleisten.

Durch die Integration von IONIX, Cyberevolution und GYTPOL in den CTEM-Ansatz schaffen Organisationen eine starke, adaptive Sicherheitsarchitektur, die sowohl proaktiv Bedrohungen aufdeckt als auch eine agile Anpassung an neue Risiken und regulatorische Anforderungen ermöglicht. Entdecken Sie, wie diese Tools zusammenarbeiten, um ein unübertroffenes Niveau an Sicherheit und Effizienz zu bieten, und stärken Sie die Abwehrkraft Ihrer Organisation gegen die Cyberbedrohungen von heute und morgen.

Sie benötigen mehr Infos zum Thema?

Vereinbaren Sie einen kostenlosen Beratungstermin mit unserem IT-Consultant Stephan Kratzl.

Vereinbaren Sie einen kostenlosen Beratungstermin mit unserem IT-Consultant Stefan Haberland.

Weiterführende Links: